Sur le net

La cyberattaque de vendredi dernier a mis en lumière les faiblesses de l'internet des objets et le risque qu'elles font peser sur l'Internet mondial.

Méfiez-vous de l'Internet des objets. Connecter un objet à Internet le rend intelligent. Mais cela en fait également une menace pour les infrastructures du web s'il n'est pas suffisamment sécurisé. Vendredi, une cyberattaque d'une violence inédite a suspendu l'accès à des dizaines de sites majeurs comme le New York Times, Twitter, Spotify, le Guardian ou LinkedIn.

La technique utilisée pour plonger le web américain et une partie de l'Internet européen dans le chaos est bien connue. Il s'agit d'une attaque par déni de service distribué (DDoS) qui consiste à surcharger un serveur de requêtes pour le rendre hors-service. Les pirates ont utilisé une faille de sécurité présente sur des objets connectés - essentiellement des caméras et des enregistreurs numériques - pour créer un réseau de près de dix millions de machines piratées, un "botnet".

À l'insu de leurs propriétaires, ces objets détournés ont envoyé des requêtes en continu à la société Dyn, une sorte d'aiguilleur du web qui fournit des services à de nombreux sites américains pour permettre aux internautes d'y accéder en traduisant leur nom de domaine en adresse IP. Faute de DNS, les utilisateurs n'ont pas pu accéder à Twitter, Netflix, le New York Times, LinkedIn et d'autres sites majeurs, tous clients de Dyn.

Malheureusement, le pire est à venir

La vulnérabilité de l'Internet des objets menace l'Internet mondial (Crédit : Pixabay)

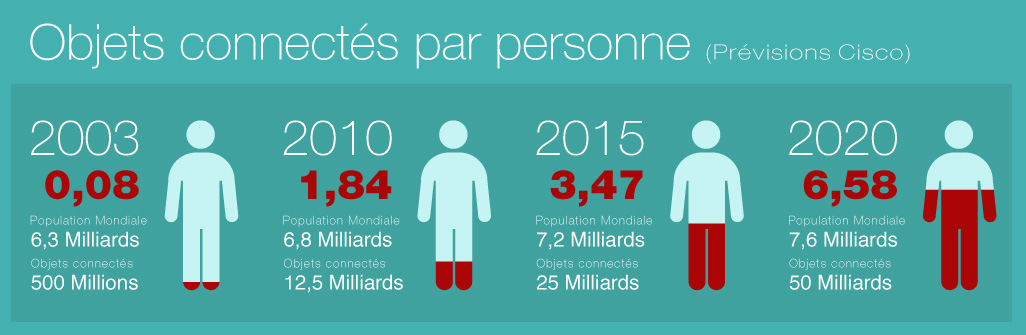

Les attaques par déni de service ne sont pas nouvelles. Mais l'ampleur des plus récentes interpelle les spécialistes. Jusqu'à présent, les attaques DDos étaient menées par des pirates prenant possession d'une armée de PC infectés contrôlés à distance pour submerger les sites visés sous un flot de requêtes. Avec la démocratisation des objets connectés, leur puissance est démultipliée. La raison est simple : il existe actuellement près de 6 milliards d'objets connectés à Internet dans le monde contre seulement 2 milliards d'ordinateurs personnels. Et il est plus facile de casser la sécurité d'un objet intelligent que d'un PC.

Selon plusieurs spécialistes, le responsable de l'attaque de vendredi est une programme informatique appelé Mirai capable de repérer des objets connectés mal protégés et de s'y infiltrer en brisant leur sécurité. Ce travail est facilité par le fait que de nombreuses machines partagent très souvent le même mot de passe et conservent les identifiants et mots de passe définis par défauts. En juillet 2014, une étude réalisée par l'entreprise Hewlett-Packard montrait ainsi que 70% des objets connectés contenaient au moins une faille de sécurité. Les transformer en armée de zombies ouvrant pour un botnet est dès lors un jeu d'enfant pour les hackers.

La capacité des pirates à mener des attaques répétées et de plus en plus fortes inquiète les spécialistes. Ben Johnson, un ancien hacker œuvrant désormais pour le renseignement américain, a expliqué à l'AFP que le pire est très certainement à venir. "Malheureusement, ce que nous voyons n'est que le début en termes de "botnet" à grande échelle et de dommages disproportionnés". En cause, selon lui, le fait qu'Internet "continue de se reposer sur des protocoles et une infrastructure conçus avant que la cybersécurité ne soit un problème". Certains estiment même qu'en s'en prenant aux câbles sous-marins qui constituent la colonne vertébrale du web, les pirates pourraient parvenir à paralyser des pays entiers.

Que faire en attendant que les autorités s'emparent du sujet ?

Pour la plupart des objets connectés, l'une des explications à leur vulnérabilité est économique. Certains fabricants cassent les prix et proposent des produits estampillés "intelligents" pour surfer sur la popularité de l'Internet des objets qui ne respectent pas les règles de sécurité élémentaires.

Une étude des chercheurs de FlashPoint a récemment démontré que 500.000 appareils connectés comportaient toujours des failles informatiques majeures. Pour endiguer le phénomène, de plus en plus d'experts plaident pour la création d'une entité internationale chargée de fixer les standards du secteur. Selon Le Monde, la Commission européenne pourrait mettre en place un système de labellisation mettant en lumière les objets les mieux sécurisés.

En attendant que les constructeurs se rapprochent des experts en cybersécurité et que le niveau des normes s'élève, il est possible de sécuriser un minimum ces dispositifs en respectant un certain nombre de règles. Selon Samuel Dralet, dirigeant du cabinet de cybersécurité Lexfo, interrogé par la radio française RTL après l'attaque visant l'hébergeur français OVH fin septembre, "il ne faut surtout pas négliger les mots de passe et ne jamais laisser celui défini par défaut". Il faut aussi "penser à bien filtrer l'accès de l'objet à Internet, pour ne lui permettre qu'un accès au réseau interne, et effectuer les mises à jour nécessaires".

En cas d'achat d'un objet connecté, il est conseillé de suivre l'actualité autour de ce produit pour être informé des éventuelles failles de sécurité et installer les mises à jour en conséquence.

Enfin, des outils comme l'IoT scanner de Buillguard permettent également de repérer les appareils connectés à votre connexion Internet qui sont exposés et accessibles aux pirates. Vous l'aurez compris, les objets connectés sont à utiliser avec beaucoup de précautions et d'autres attaques d'envergures sont très certainement à prévoir.

Le code à 7 caractères (précédé de « @ ») à côté du Nom est le Code MediaCongo de l’utilisateur. Par exemple « Jeanne243 @AB25CDF ». Ce code est unique à chaque utilisateur. Il permet de différencier les utilisateurs.

Les plus commentés

Politique « On doit réviser la constitution de 2006, car elle a été parrainée par Paul Kagame » ( Auguy Mamoni)

12.05.2024, 26 commentairesPolitique Blocage de la formation du gouvernement : «l’arbitre a perdu son sifflet, si l’arbitre continue comme ça, l’avenir du pays est compromis» (JC Katende à Tshisekedi)

13.05.2024, 14 commentairesProvinces Nord-Kivu : inhumation ce dimanche des victimes des bombardements à Goma

12.05.2024, 10 commentaires

Ils nous font confiance